【経営】

サプライチェーン強化に向けたセキュリティ対策評価制度構築の中間取りまとめ

[経済産業省]より「公表」された情報です。

内閣サイバーセキュリティセンター(NISC)及び経済産業省は、サプライチェーンにおける重要性を踏まえた上で満たすべき各企業のセキュリティ対策を提示しつつ、その対策状況を可視化する仕組みの構築に向けた検討を進め、本日、現時点での検討の概要を「サプライチェーン強化に向けたセキュリティ対策評価制度構築に向けた中間取りまとめ」として公表しました。

◎サプライチェーン企業のセキュリティ対策評価制度の構築

・サプライチェーンに起因するインシデントを背景に、企業の取引においてもセキュリティ対策の担保が求められる中、受注企業が異

なる取引先から様々な対策水準を要求される、発注企業は外部から各企業等の対策状況を判断することが難しいといった課題が存在

しています。

・こうした課題に対応するため、サプライチェーンにおける重要性を踏まえた上で満たすべき各企業の対策を提示しつつ、その対策状

況を可視化する仕組みの検討を進めており、本年4月に制度の概要を整理した中間取りまとめを公表。今後、実証事業等を通じた評価

スキームの具体化や制度の利用促進のための施策の検討等を進め、2026年度中の制度開始を目指します。

・国内外の関連制度・評価制度との整合性確保、相互認証

・対策推進のための企業への支援の在り方(専門家の活用促進、中小企業支援策との連動、評価機関の支援)

・下請法や価格転嫁に関する課題の整理

・実効性の強化に向けた取組(政府機関や重要インフラ事業者等における活用推進、サプライチェーン上の取引先や投資家等のステー

クホルダとの対話での活用等の促進)

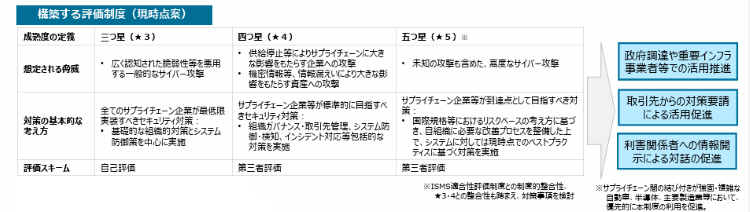

◎サプライチェーン対策評価制度に関する現状整理(案)①

・2024年4月に制度構想を示して以降、これまで本SWGを4回開催。また、IPAがSC3の下に「サプライチェーンサイバーセキュリティ

成熟度モデル検討SWG」を立ち上げ、これまで6回検討会を開催。これまでの議論を通じて、以下の通り制度の概要を整理。

【現状認識(制度検討の背景)】

・中小企業を含めて多数の企業は取引先への製品・サービスの提供等を通じて、サプライチェーンを構築している。近年、サプライチ

ェーンを通じた情報漏えい・事業継続に関するインシデントが頻発。その対策として、政府や重要インフラ企業のみならずその取引

先についても、自主的なセキュリティ対策を基本としつつ、適切なセキュリティ対策を課す必要があるが、複雑なサプライチェーン

下で、様々な取引先から様々な要求事項を求められている状況。発注企業にとっては、正しいセキュリティ対策か取引先でなされて

いるか不明確/受注企業にとっては(特に中小企業を中心に)過度な負担につながっている。結果として、サプライチェーン全体のセ

キュリティ底上げにつながっていない。

【制度趣旨】

・本制度に基づくマークの取得を通じて、ビジネス・ITサービスサプライチェーンにおける、取引先へのサイバー攻撃を起因とした情

報セキュリティリスク/製品・サービスの提供途絶や取引ネットワークを通じた不正侵入等のリスクに対する適切なセキュリティ対策

の実施を促し、サプライチェーン全体でのセキュリティ対策水準の向上を図る。(※1)

・具体的には、2社間の取引契約等において発注企業が、受注側に適切な段階(★)を提示し、示された対策を促すとともに実施状況を

確認することを想定(※2)(再委託先は発注者から見た直接の管理対象にはならないが、委託先を通じて必要に応じて管理すること

を想定(※3))。

(※1)本制度で対象としているのは、あくまでサプライチェーンを構成する企業等のIT基盤におけるセキュリティ対策であり、組織のガバナンス・取引先管理、自社IT基盤への検知・防御等、組織全体に影響が及ぶ範囲を対象としている。ソフトウェア開発やIoT機器、データ等その他のセキュリティ・信頼性確保等については様々な観点から評価制度・取組が行われているが、これらとは目的が異なっており、求められる対策内容や効果も基本的に異なる(制度・取組の重複を避ける観点からも、本制度ではあくまで企業等のIT基盤に置かる対策を対象とする)。

(※2)なお、取引先からの要請が無くても、各企業が自らのサイバーセキュリティ対策状況を可視化するためにマークを自主的に取得することも考えられる。

(※3)対策基準の項目において、「重要な取引先におけるセキュリティ対策状況の把握」を求めることを想定

【目指す効果】

・サプライチェーンにおけるリスクを対象にした上で(※)、その中での立ち位置に応じて必要な対策を提示することで、企業の対策決

定を容易・適切なものにします。すべてのサプライチェーン企業が対象となるが、特にサプライチェーンを構成する中小企業は、セ

キュリティ対策におけるリソースが限られていること/自社のリスクを踏まえてセキュリティ対策を行うことはハードルが高いことか

ら、活用による効果が大きい。

(※)本来は各企業が自社のリスクを特定して必要なセキュリティ対策を個別に検討・実施することが望ましいが、リソースに限りのある中小企業を中心にただちにこれを実現できていない企業が一定数存在します。本制度は、包括的なリスク分析に基づき共通して求められる対策を示すもの。将来的には、こうした企業もより自社のリスク分析に基づいたさらなる対策の強化をしていくことが望ましい。

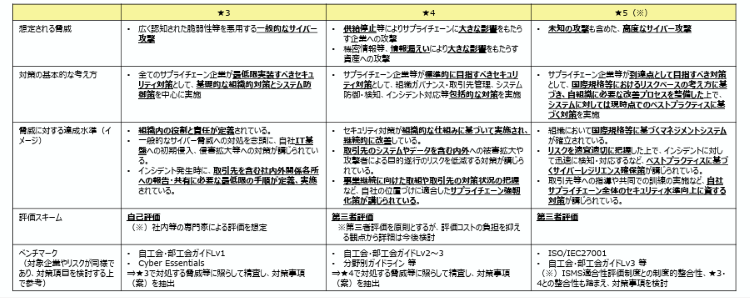

◎サプライチェーン対策評価制度に関する現状整理(案)②

【基準の考え方】

・求められるセキュリティ対策について、各企業のサプライチェーンにおける重要性や影響度を踏まえた上で、複数区分(★3~5)具

体的には、①ビジネス観点(データ保護・事業継続における重要度)②システム観点(接続の有無)の二点で整理。

・これらの考え方や、海外での類似制度(英Cyber Essentials)や各産業のガイドライン(自工会・部工会ガイドライン、他分野別ガイ

ドライン等)の内容を踏まえつつ、NISTの「サイバーセキュリティフレームワーク2.0」等にも基づき、「ガバナンス整備、取引先管

理、リスクの特定、システムの防御、攻撃等の検知、インシデントの対応・復旧」の観点から、★3・4の考え方、対策事項・要求項

目について整理を行いました。

・★3は基礎的なシステム防御策と体制整備を中心に構成。★4はガバナンスから防御・検知・対応まで包括的な対策とすることを想

定。

(※)★5については、より高いレベルの対策としては、前述の通り自社やサプライチェーンに対するリスクアセスメントの考え方が求められるため、各企業におけるリスクに応じて対策を講じることを求めるISMS適合性評価制度との制度的整合性も含めて、位置付け・基準を引き続き検討。

【国内外の関連制度等との連携・整合】

・先行する自己評価の仕組みである「各企業におけるリスクに応じて対策を講じることを求めSECURITYACTION」(★1、★2)、「自工

会・部工会ガイドライン」や前述した国際標準である「ISMS適合性評価制度」等とは、相互補完的な制度として発展することを目指

す。

・具体的には、現在の★3・4の要求項目案は自工会・部工会ガイドラインの内容とも整合性を一定程度確保しており、同ガイドライン

に基づく自己評価に際しての本制度での活用等、連携のあり方については、運営団体とも議論を進めていきます。また、海外の類似

制度についても、将来的な相互認証の可能性も念頭に、引き続き調査・意見交換を実施します。

◎サプライチェーン対策評価制度に関する現状(案)③

【制度において設ける段階の考え方】

・先行する海外制度等の分析を通じて、★3については、一般的なサイバー脅威に対処しうる水準を目指すものとして規定。★4は、初

期侵入の防御に留まらず、内外への被害拡大防止・目的遂行のリスク低減によって取引先のデータやシステム保護に寄与する点や、

サプライチェーンにおける自社の役割に適合した事業継続を推進している点を改めて明確化。

・★5については、より高度なサイバー攻撃への対応として、自組織のリスクを適切に把握・マネジメントした上で、システムに対する

具体的な対策としては既存のガイドライン等も踏まえた上で現時点でのベストプラクティスに基づく対策を実行する形を想定(★3・

4の精査も踏まえ、今後さらに具体化)。

・上位の段階はそれ以下の段階で求められる事項を包括するため、例えば、★3を事前に取得していなければ★4を取得できないという

関係とはならない。

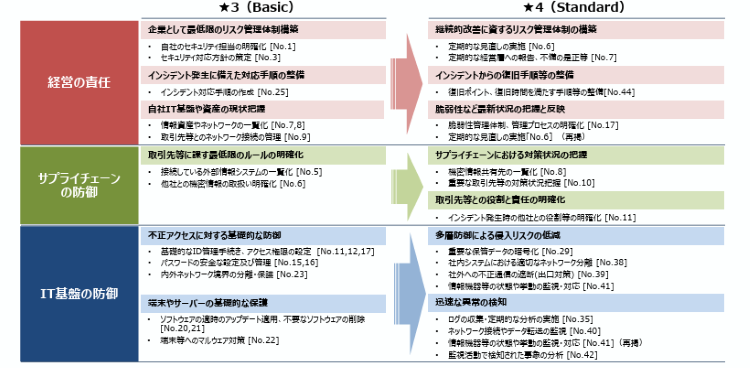

◎制度で用いるセキュリティ要求事項・評価制度

・レベルごと達成すべき「経営の責任」「サプライチェーンの防御」「IT基盤の防御」に資する対策を以下にて提示

※1 以下は必ずしも全要求を網羅しているわけではない点に留意。

※2 参考資料の大分類のうち、ガバナンスの整備、リスクの特定、インシデントへの対応、インシデントからの復旧は「経営の責任」

に、取引先管理は「サプライチェーンの防御」に、攻撃等の防御、攻撃等の検知は「IT基盤の防御」に該当

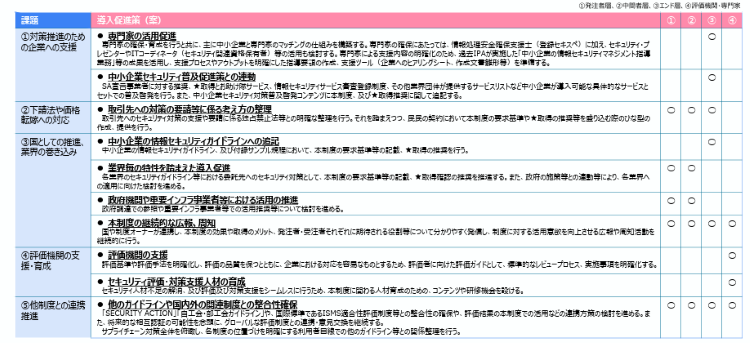

◎制度の導入促進に向けた取組み

・各業界に対するヒアリングの中では、制度を活用する上で下記の施策を求める声が見受けられており、これらも踏まえて導入促進に

向けた取組の具体化を進めていきます。

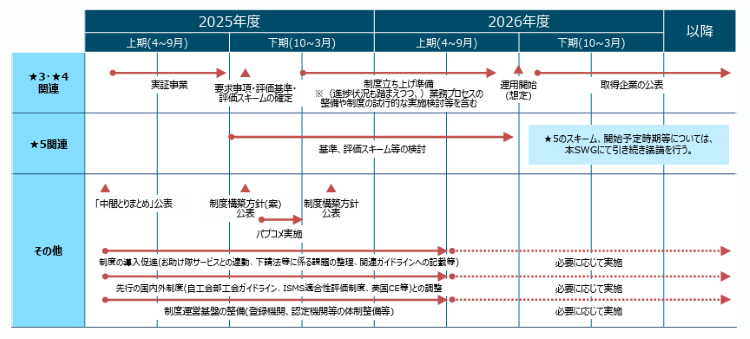

◎今後のスケジュール

・2026年度の制度開始を目指し、実証事業による制度案の検討と並行して、制度運営基盤の整備や利用促進等を進めていきます。

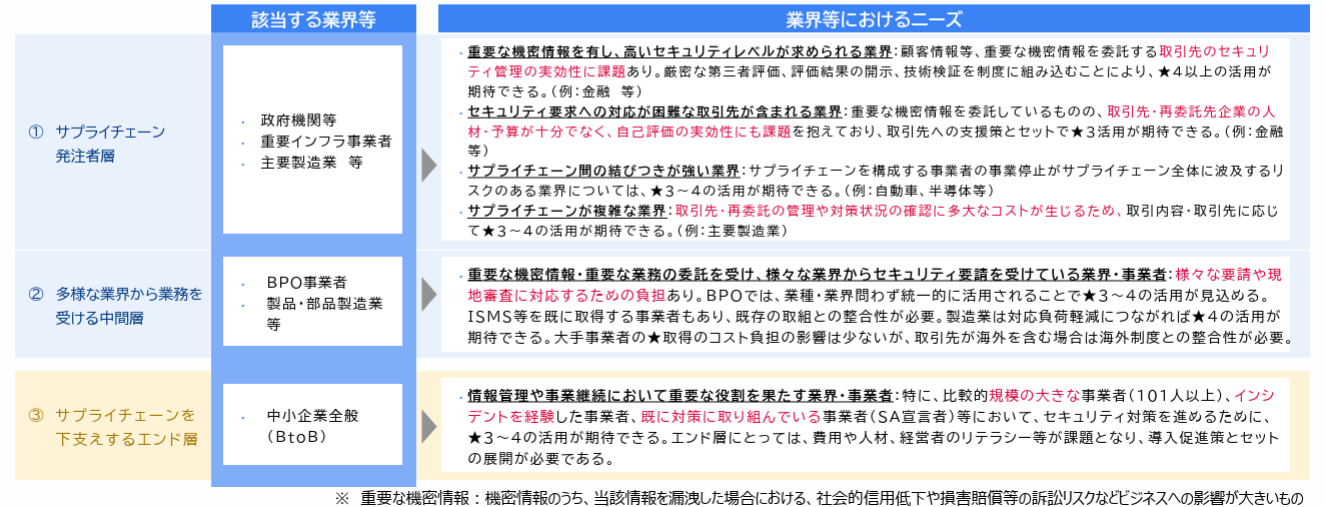

(参考)制度が効果的と想定される業界等

下記の観点から、制度が効果的と想定される業界等については、優先的に制度活用を促進していく。

・発注者層では、重要な機密情報を有し、高いセキュリティレベルが求められる業界、セキュリティ要求への対応が困難な取引先が含

まれる業界、サプライチェーン間の結びつきが強い業界、サプライチェーンが複雑な業界

・中間層では、重要な機密情報・重要な業務の委託を受け、様々な業界からセキュリティ要請を受けている業界・事業者

・エンド層では、情報管理や事業継続において重要な役割を果たす業界・事業者

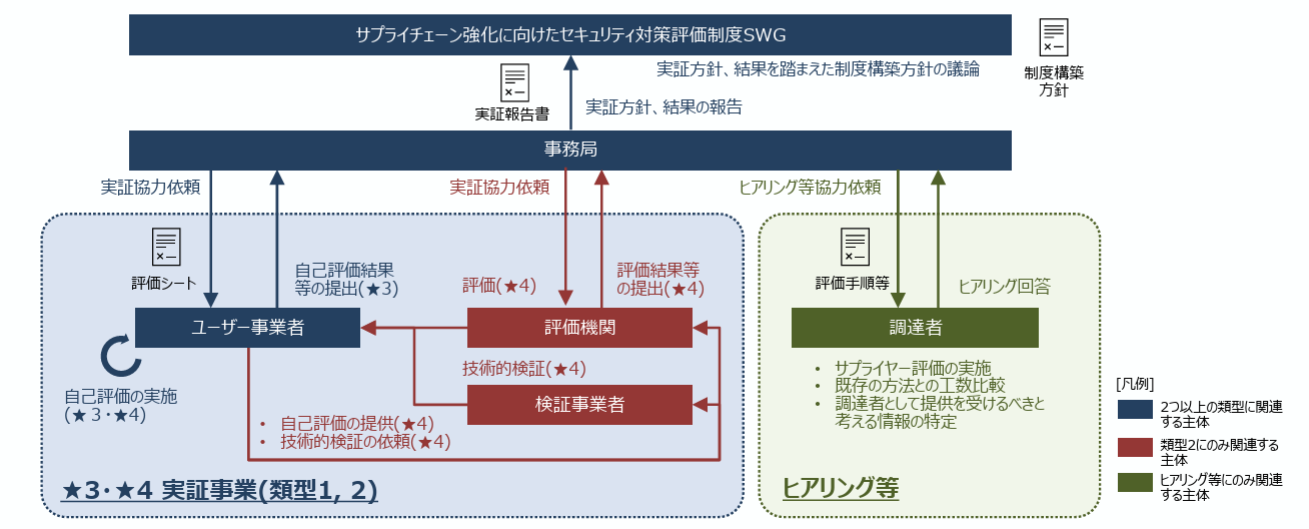

(参考)実証事業の推進計画―実証の類型及び関係主体の役割分担等

・ 実証においては類型1(★3)、類型2(★4)の2タイプを設けるとともに、調達者を対象としたヒアリング等を実施することを予定。

・ 類型ごとの関係主体、それぞれの役割は以下の通りと想定。

- 類型1(★3):事務局、ユーザー事業者、外部専門家(必要な場合)

- 類型2(★4):事務局、ユーザー事業者、評価機関、検証事業者

- ヒアリング等:事務局、調達者

関連リンク

・経済産業省 産業サイバーセキュリティ研究会 ワーキンググループ1 サプライチェーン強化に向けたセキュリティ対策評価制度に関す

るサブワーキンググループ

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/wg_supply_chain/index.html

・サプライチェーン・サイバーセキュリティ・コンソーシアム 業界連携WG

https://www.ipa.go.jp/security/sc3/activities/renkeiWG/

・【参考資料】★3・★4要求事項案・評価基準案(PDF形式:952KB)

https://www.meti.go.jp/press/2025/04/20250414002/20250414002-3.pdf

詳しくは下記参照先をご覧ください。